Blockchain

Technische Grundlagen

Kontrollierte Datennutzung

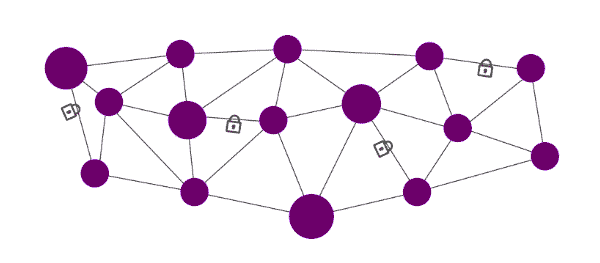

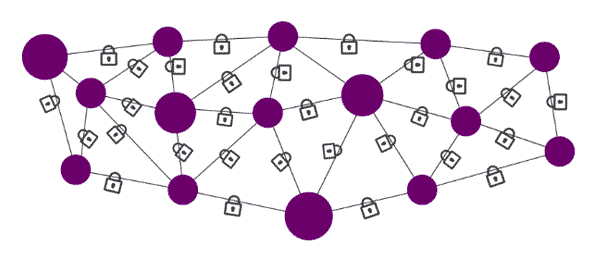

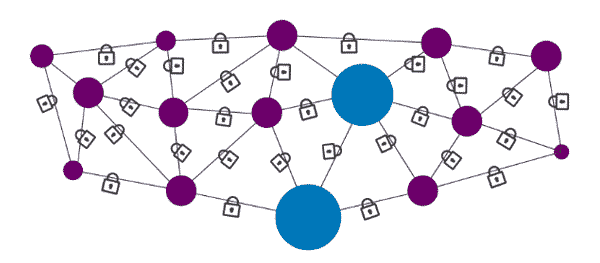

Die Datennutzung im Zuge der Blockchain-Technologie lässt sich in vier Haupttypen auf Basis der verwendeten Netzwerke unterteilen: öffentliche Blockchains, private Blockchains, hybride Blockchains und Konsortium-Blockchains. Jeder Typ weist unterschiedliche Eigenschaften hinsichtlich Zugriffsrechten, Dezentralisierungsgrad, Skalierbarkeit und Datensouveränität auf. Diese Unterschiede beeinflussen maßgeblich die Eignung für bestimmte Anwendungsfälle – etwa im Finanzsektor, in der Logistik oder im öffentlichen Dienst.2

Öffentliche Blockchain: Öffentliche Blockchains, wie sie u. a. bei Bitcoin oder Ethereum zum Einsatz kommen, sind vollständig dezentralisierte Netzwerke. Jeder kann ohne vorherige Genehmigung Transaktionen einsehen, validieren und neue Blöcke zum Netzwerk beitragen. Sie basieren häufig auf Konsensverfahren wie Proof of Work oder Proof of Stake, um die Integrität der Kette sicherzustellen. Der große Vorteil liegt in der Transparenz und Zensurresistenz: In Regionen mit instabilen politischen oder wirtschaftlichen Strukturen bieten öffentliche Blockchains einen verlässlichen Zugang zu digitalen Transaktionen und Werten – unabhängig von staatlicher Kontrolle. Allerdings bringt diese Offenheit auch Nachteile mit sich: Öffentliche Blockchains sind oft langsamer, energieintensiver und weniger skalierbar. Zudem fehlt eine zentrale Instanz zur Steuerung von Datenschutz und Governance.1,2,3

Private Blockchain: Private Blockchains sind geschlossene Netzwerke, die von einer einzelnen Organisation betrieben werden. Diese kontrolliert, wer Lese-, Schreib- oder Validierungsrechte erhält, und kann die Regeln des Netzwerks individuell definieren. Die Nutzung ist somit stark eingeschränkt, was Datenschutz, Transaktionsgeschwindigkeit und Skalierbarkeit deutlich verbessert. Gerade in Unternehmenskontexten – etwa in der Industrie, bei Finanzdienstleistern oder im Gesundheitswesen – kommen private Blockchains zum Einsatz, um sensible Daten intern zu verarbeiten und gleichzeitig die Vorteile kryptografischer Sicherheit und Rückverfolgbarkeit zu nutzen. Kritiker bemängeln jedoch, dass bei privaten Blockchains der Grundgedanke der Dezentralisierung verloren geht. Die fehlende Transparenz, die Abhängigkeit von einer zentralen Autorität und die eingeschränkte Auditierbarkeit des Codes mindern die Glaubwürdigkeit.1,2,3

Hybride Blockchain: Hybride Blockchains kombinieren öffentliche und private Elemente, indem sie erlauben, bestimmte Daten oder Funktionen öffentlich verfügbar zu machen, während andere Informationen nur einem begrenzten Teilnehmerkreis zugänglich sind. Technisch gesehen können hybride Blockchains z. B. über Smart Contracts steuern, welche Daten wann und für wen sichtbar werden. Transaktionen sind meist schneller und kostengünstiger als in öffentlichen Netzwerken. Gleichzeitig schützt die Architektur sensible Unternehmensdaten. Allerdings sind hybride Systeme komplexer in der Implementierung und bringen Governance-Herausforderungen mit sich – etwa bei der Netzwerkerweiterung oder im Streitfall zwischen öffentlichen und privaten Interessen.2

Konsortium-Blockchain: Die Konsortium-Blockchain ist ein kooperatives Netzwerkmodell, bei dem mehrere definierte Organisationen gemeinsam Regeln, Validierungsmechanismen und Zugriffsrechte festlegen. Sie verbindet die Vorteile privater Blockchains (Zugriffskontrolle, Effizienz, Datenschutz) mit einem gewissen Maß an Dezentralisierung, da keine einzelne Partei die alleinige Kontrolle besitzt. Besonders geeignet ist dieses Modell für branchenübergreifende Kooperationen, etwa in Lieferketten, der Lebensmittel- oder Pharmalogistik oder in Finanzverbünden. Die Koordination und das initiale Setup eines Konsortiums sind komplex, da alle Beteiligten Konsens über technische und rechtliche Rahmenbedingungen finden müssen. Zudem besteht ein gewisses Risiko, wenn einzelne Mitgliedsknoten kompromittiert werden.1,2

Abbildung: Netzwerktypen1

Literaturnachweise:

[1] N. Elisa, L. Yang, H. Li, F. Chao, N. Naik, Consortium Blockchain for Security and Privacy-Preserving in E-government Systems, International Conference on Electronic Business, Vol. 19, 2019, S. 99-107).

[2] Lin, I.-C. and Liao, T.-C. (2017) ‘A survey of blockchain security issues and challenges.’, Int. J. Netw. Secur., 19(5), pp. 653–659.

[3] H.-G. Fill & A. Meier, Blockchain – Grundlagen, Anwendungsszenarien und Nutzungspotentiale.